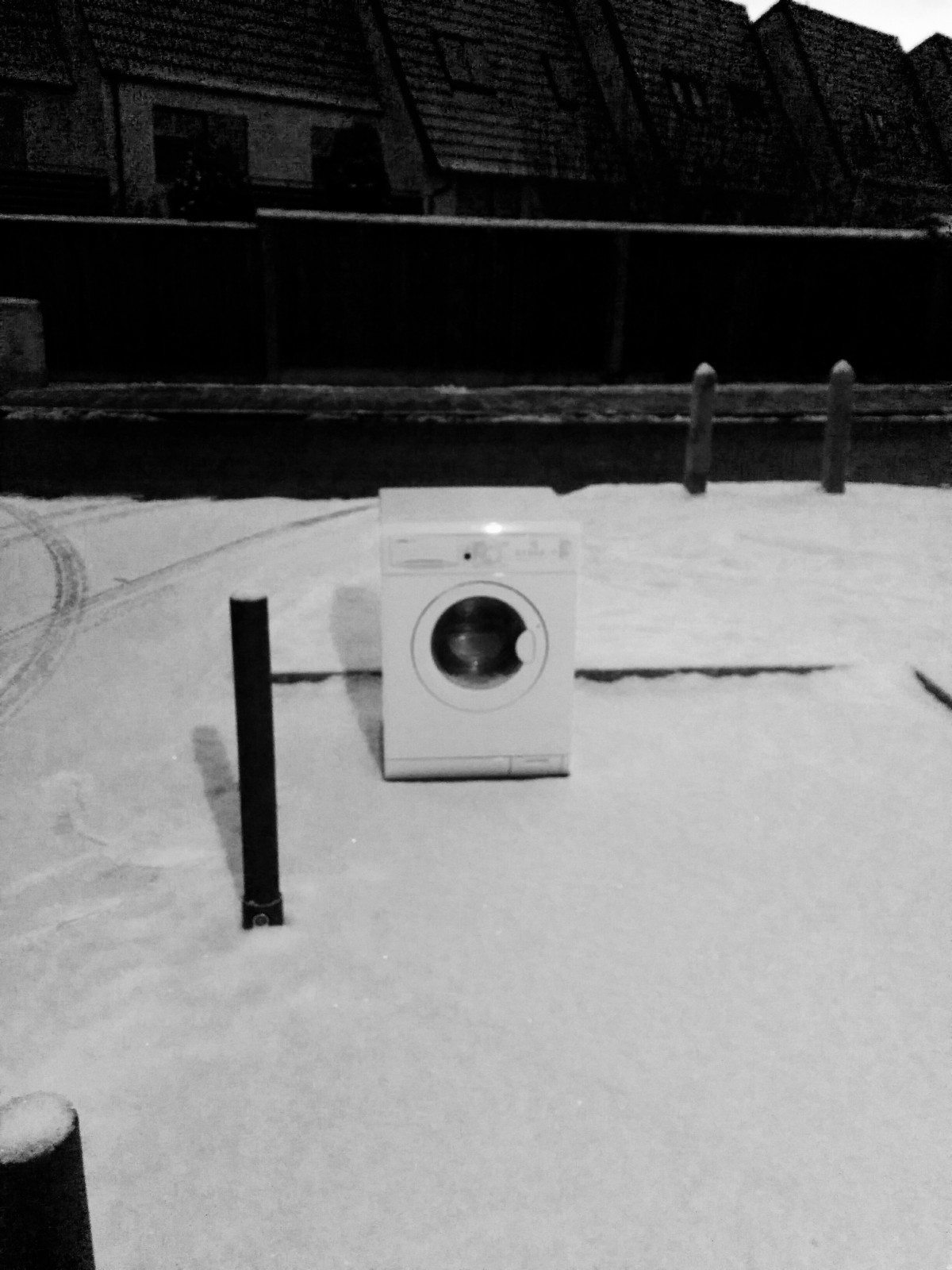

Service-Robotern der Klasse W1 begegnet man nicht täglich auf dem Weg in die Arbeitsstation. Klasse-W1-Roboter sind farblich perfekt an ihre Umgebung angepasst. Sie verfügen über die Eigenschaft, völlig lautlos auf ihren Einsatz warten zu können.

Der hier verharrte schon seit Stunden am gleichen Platz, es sind keinerlei Fortbewegungsspuren zu erkennen. Als ich mich ihm näherte, leuchteten seine Umgebungssensoren nicht auf. Vermutlich war sein Energy-Pack eingefroren.