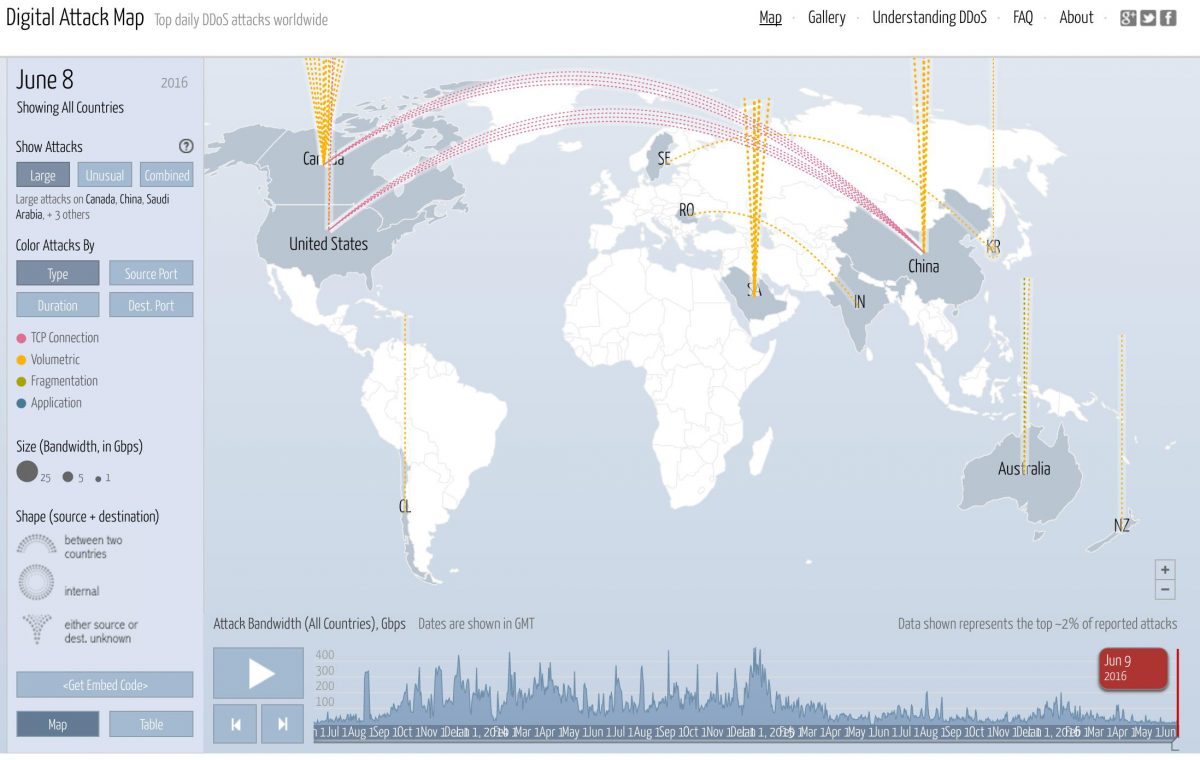

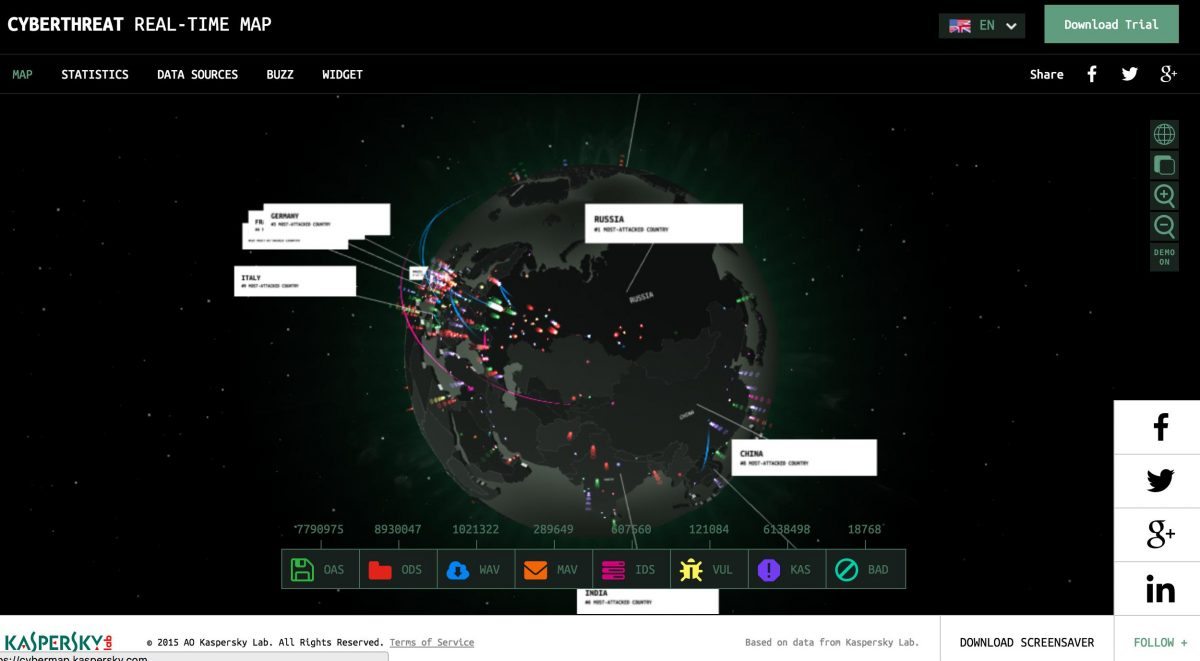

Gestern gab es wieder große DDoS-Angriffe auf Infrastrukturen, konkret auf den DNS-Dienstleister Dyn. Brian Krebs informiert hier darüber, spezifischer auch hier. Hier die Heise-Meldung. Konkret werden wohl auch wieder zigtausende völlig unsicher programmierte Billiggeräte, die am Netz hängen, für die Angriffe missbraucht. Böse Zungen, nein, realistische Zungen, sprechen deswegen vom Internet of Shit, nicht dem Internet of Things. Erst wenn diese Geräte aus dem Netz genommen werden, sind sie keine Gefahr mehr. Die meist völlig ahnungslosen Besitzer der Geräte werden das aber nicht ohne entsprechende Hinweise von außen tun. In der Praxis merkt man ja auch nicht, ob eine IP-Kamera, ein Telefon oder ein Kühlschrank 1x pro 30 Sekunden irgendeine Adresse im Internet aufruft… Und mehr braucht es ja auch nicht: DDoS bedeutet ja verteilte Angriffe, also koordinierte gemeinsame Angriffe auf das Ziel. Die Summe macht es und zwingt das Ziel in die Knie.

DNS ist ein wesentlicher Grundbestandteil eines funktionierenden Netzes. Wenn große Anbieter wie Dyn angegriffen werden, äußert sich das z.B. darin, dass Websites wie Amazon, Twitter, Tumblr, Reddit, Spotify oder Netflix für viele Nutzer des Dienstes (nicht nur Clients, auch andere Unternehmen die Dyn-Angebote nutzen) nicht oder schlecht erreichbar sind. Zwar ist der konkrete Anbieter wie Amazon nicht von einem Dienstausfall seiner eigenen Infrastruktur betroffen, aber die Besucher seines Angebots „finden“ nicht zu ihm. Wer technisch versiert ist, mag sich mit dem Wechsel zu einem anderen DNS-Anbieter behelfen, solange dieser die Ziel-Adresse noch in seinem Zwischenspeicher (Cache) vorhält. Allerdings ist das auch nur eine kurzfristige Lösung.

Ohne koordinierte Aktionen der großen Netzbetreiber wird man dem Problem wohl nicht Herr. Die Frage ist nur, wie groß der Schmerz noch werden muss, bis in die entsprechende Technik (bzw. Prozesse und Konfigurationen) investiert wird. Die Dimension solcher Angriffe sollte auch denjenigen Politikern ein Denkanstoß sein, die für Hintertüren in kryptographischen Systemen plädieren: Egal ob eine Applikation durch Inkompetenz oder absichtliche Maßnahmen geschwächt wird – am Ende wird die Lücke gefunden und jemand nutzt sie aktiv aus. Und das sind nicht immer die vermeintlich Guten.